Pesquisar este blog

Se navegar é preciso, porque não com segurança! Siga @evidenciasdigitais e @luis_bittencourt no instagram.

Destaques

- Gerar link

- Outros aplicativos

TUTORIAL: FIREWALL DO WINDOWS XP

Explorando recursos de monitoramento e auditoria

Por Luís Fernando da Silva Bittencourt

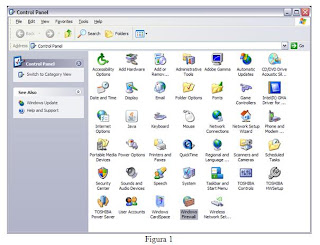

Para configurar tal recurso é necessário que o usuário abra o painel de controle e clique sobre o ícone “Windows Firewall”

Em seguida vá até a parte onde está escrito “Security Logging”, ou equivalente em português. Repare que está perguntando se você deseja criar um registro de log, sendo necessário para tal clicar sobre o botão “settings”, conforme figura 3.

Na janela “Log Settings”, figura 4, você pode manter a sugestão de local para a criação do respectivo registro de log ou selecionar um local de mais fácil acesso. Eu, por exemplo, costumo manter o local indicado e depois faço um atalho do mesmo na área de trabalho.

Finalmente clique em “OK” para concluir a operação. Depois disso, sempre que quiser ou precisar basta abrir o arquivo criado com o bloco de notas do Windows para verificar os registros constantes. Repare, conforme figura 4, que logo abaixo do campo que contém o caminho selecionado e o nome do arquivo, existe um campo destinado para o tamanho máximo que tal registro deve ter, indo até 32400kb. Tal recurso é importante que todo o investigador de crimes cibernéticos tenha configurado em sua máquina destinada a este tipo de investigação, haja vista que nunca se sabe quando vai precisar destes registros. Também pode ser de boa prática juntar aos autos do processo investigativo cópia do mesmo como embasamento das linhas de trabalho seguidas no curso de suas atividades.

Até a próxima!

- Gerar link

- Outros aplicativos

Postagens mais visitadas

ARTIGO: VINCULAR FOTOS NO MS ACCESS

- Gerar link

- Outros aplicativos

Notícia: O maior número primo do mundo, 13 milhões de digitos!

- Gerar link

- Outros aplicativos

Comentários

Parabéns!!

Emerson Wendt